Introduzione

Conseguentemente alla rapida trasformazione del digitale e all’interconnessione della società, i sistemi e i servizi informatici, e parimenti le infrastrutture di rete, sono giunti a occupare una posizione centrale nello svolgimento di tutte le attività che compiamo ogni giorno. Da tale considerazione ne discende inevitabilmente un’espansione del panorama delle minacce informatiche, le quali, ponendo in essere nuove sfide al legislatore sia europeo sia nazionale, richiedono risposte adeguate, coordinate e innovative in tutti gli Stati membri dell’Unione Europea.

Il presente contributo analizza i principali adempimenti previsti dalla regolamentazione di prossima vigenza in tema di sicurezza industriale, laddove quest’ultima deve includere anche la difesa cibernetica.

Premessa

Gli standard e le leggi per la sicurezza in un ambiente industriale stanno attualmente affrontando sconvolgimenti. Questo è guidato dalle questioni della sicurezza e dell’intelligenza artificiale (AI).

Per l’industria in generale, ci sono tre requisiti legali nuovi o imminenti per la sicurezza che sono rilevanti:

- la direttiva UE NIS 2;

- il Cyber Resilience Act; e

- il nuovo regolamento sui macchinari.

NIS 2: più obblighi e più sanzioni per più aziende

(NIS 2: “Direttiva (UE) 2022/2555 del Parlamento europeo e del Consiglio, del 14 dicembre 2022, relativa a misure per un livello comune elevato di cibersicurezza nell’Unione, recante modifica del regolamento (UE) n. 910/2014 e della direttiva (UE) 2018/1972 e che abroga la direttiva (UE)2016/1148”; entrata in vigore lo scorso 17 gennaio 2023).

NIS (Network and Information Security) è una direttiva dell’Unione Europea volta a rafforzare la sicurezza informatica. Nelle intenzioni del legislatore europeo, la direttiva NIS, consistente nella direttiva 1148 dell’anno 2016 (cioè, direttiva (UE) 2016/1148) da riguardare quale prima legislazione orizzontale dell’UE ad affrontare le sfide in materia di cibersicurezza, che ha davvero rivoluzionato la resilienza e la cooperazione in termini di cibersicurezza in Europa, avrebbe dovuto evitare che alcune tipologie di servizi venissero messe a rischio per problemi connessi alla sicurezza cibernetica.

Infatti, avendo le Istituzioni europee assunto contezza dell’aspetto bifronte della tecnologia, ossia avendo preso coscienza del fatto che il Digitale rappresenti sia un impulso allo sviluppo economico e sociale sia, parimenti, un potenziale fattore moltiplicativo di minacce, avendo individuato nello spazio virtuale, alias ciberspazio, il quinto dominio operativo da considerare accanto a quelli terrestre, marittimo, aereo e spaziale, ha preso forma il quadro strategico dell’Unione Europea in materia di difesa cibernetica, la cosiddetta cibersicurezza.

A breve distanza dai recepimenti nazionali della direttiva NIS sono emerse problematiche applicative, fra le quali la più importante riguardante la non espressa individuazione dei cosiddetti “servizi essenziali”, peraltro aggravate da fattori incidenti quali le criticità emerse a seguito della pandemia Covid, soprattutto nell’ambito del ricorso allo smart working ove l’impiego degli strumenti informativi è giocoforza diffuso e lontano dalla sorveglianza aziendale, e per il fatto che negli ultimi anni si è assistito a un aumento esponenziale delle minacce, ovvero di veri e propri attacchi informatici. Al fine di superare le criticità predette, si è reso opportuno provvedere a un aggiornamento normativo, rappresentato dalla vigente direttiva (UE) 2022/2555 (approvata il 14 dicembre 2022, entrata in vigore il 17 gennaio 2023 e che abroga la direttiva (UE)2016/1148), nota come “direttiva NIS 2” che, pur perseguendo i medesimi obiettivi a cui già mirava la precedente direttiva (UE) 2016/1148, ha apportato modificazioni in ordine ai soggetti interessati, agli obblighi, alle sanzioni e, più in generale, all’approccio che deve essere tenuto nell’adempimento di quanto richiesto dal testo normativo.

La direttiva NIS del 2016 si è applicata ai fornitori di infrastrutture critiche, tra cui energia, traffico, banche e finanza, sanità, fornitura e distribuzione di acqua potabile e infrastrutture digitali. I fornitori in questi settori hanno dovuto implementare “adeguate salvaguardie di sicurezza” e segnalare eventuali gravi incidenti di sicurezza informatica.

La successiva direttiva NIS 2, che deve essere adottata con recepimento nazionale dagli Stati membri dell’UE entro l’autunno 2024, si applica anche nei settori dell’ingegneria e dell’automotive, tra gli altri, per le aziende con oltre 50 dipendenti o un fatturato annuo superiore a 10 milioni di euro. Secondo l’Associazione tedesca dell’industria dell’ingegneria meccanica VDMA, questo interesserà circa 9.000 aziende in tutta Europa.

In futuro queste aziende dovranno dimostrare di aver adottato misure tecniche, operative e organizzative per proteggersi dagli incidenti di sicurezza. In primo luogo, ciò includerà un’analisi dei rischi dei sistemi esistenti, anche in ambienti di produzione, cioè OT (acronimo anglosassone per tecnologia operativa – con ciò intendendo l’uso di hardware e software per monitorare e controllare sistemi industriali: processi fisici, dispositivi e infrastrutture). Questo sarà seguito dallo sviluppo e dall’implementazione di processi e misure specifici come la protezione o la crittografia delle password, nonché la formazione continua per i dipendenti. Gli incidenti di sicurezza informatica devono essere segnalati alle autorità competenti entro 24 ore. Anche l’inclusione esplicita delle catene di approvvigionamento è nuova.

Per riassumere, NIS 2 ora colpisce più aziende, estende gli obblighi e prevede sanzioni più severe. Le aziende che non adottano misure sono minacciate di severe sanzioni.

Cyber Resilience Act: sicurezza per l’intero ciclo di vita del prodotto

Nel settembre 2022, la Commissione europea ha presentato un progetto di regolamento destinato ad aumentare la sicurezza informatica dei prodotti. Questo, in data 19 luglio 2023, ha condotto la Commissione per l’Industria del Parlamento europeo (ITRE) a dare il via libera (con 61 voti favorevoli, 1 contrario e 10 astensioni) al Cyber Resilience Act diretto ai fabbricanti di prodotti con elementi digitali, con ciò significando hardware e software (ad esempio, firmware), e teso a stabilire i requisiti minimi di sicurezza informatica per questi stessi prodotti. La regolamentazione, per gli sviluppi futuri della quale si attende che la prossima sessione plenaria dell’Eurocamera confermi l’avvio dei negoziati interistituzionali con i Paesi membri, si riferisce sia ai prodotti di consumo (la nuova normativa europea ha l’obiettivo di garantire che i prodotti con componenti digitali, come telecamere domestiche connesse, frigoriferi intelligenti, TV e giocattoli, siano sicuri prima di essere immessi sul mercato) sia ai prodotti per applicazioni industriali, come i controllori di macchine.

La posizione comune raggiunta dai rappresentanti degli Stati membri mantiene diversi punti saldi della proposta di regolamento presentata dalla Commissione lo scorso 2022, tra cui:

- regole inerenti alla responsabilità dei fabbricanti, tenuti a garantire la conformità dei prodotti recanti elementi digitali e messi a disposizione del mercato dell’Unione Europea ai requisiti di sicurezza informatica (ivi comprendendo: obbligo di provvedere alla valutazione del rischio in tema di cibersicurezza e alla dichiarazione di conformità; collaborazione con le Autorità competenti);

- requisiti essenziali caratterizzanti i processi di gestione delle vulnerabilità da parte dei fabbricanti per garantire la sicurezza informatica dei prodotti digitali;

- obblighi in capo agli operatori economici (importatori e/o distributori) in relazione ai processi di gestione delle vulnerabilità informatiche;

- misure volte a migliorare la trasparenza sui prodotti hardware e software;

- sorveglianza del mercato per il rispetto delle regole adottate;

sebbene nel testo del 2023 risultino introdotte modificazioni alla proposta della Commissione dello scorso anno, tra cui:

- ambito di applicazione della proposta legislativa, anche per quanto riguarda le categorie specifiche di prodotti che dovrebbero essere conformi ai requisiti oggetto di regolamentazione;

- obblighi di segnalazione di vulnerabilità, ovvero incidenti alle Autorità nazionali competenti (“Computer Security Incident Response Teams”, di cui all’acronimo “CSIRT”) anziché all’Agenzia dell’Unione europea per la sicurezza informatica (ENISA), con l’istituzione da parte di quest’ultima di una piattaforma di segnalazione unica;

- elementi per la determinazione della durata di vita prevista dei prodotti da parte dei fabbricanti;

- misure di sostegno alle piccole e microimprese;

- dichiarazione di conformità semplificata.

Resta fisso il fatto che il presupposto fondante del Cyber Resilience Act è che, con la crescente interconnessione, la sicurezza informatica deve diventare una priorità sia per l’industria sia per i consumatori.

In conformità con il Cyber Resilience Act, possono essere immessi sul mercato soltanto prodotti che garantiscono un livello adeguato di sicurezza informatica. I produttori sono inoltre obbligati a informare i clienti delle vulnerabilità della sicurezza e a risolverle il più rapidamente possibile. Pertanto, il regolamento si applica all’intero ciclo di vita di un prodotto. Ciò significa che i produttori devono ora offrire aggiornamenti software oltre il solito periodo di garanzia, in modo che anche le minacce future siano respinte.

Si presume che il regolamento sarà adottato alla fine del 2024. Quando approvato definitivamente, il Cyber Resilience Act si applicherà a tutti i prodotti collegati direttamente o indirettamente a un altro dispositivo, ovvero alla rete (eccezioni sono previste per i prodotti per i quali i requisiti di cibersicurezza sono già definiti e trattati nelle disposizioni regolamentari dell’Unione europea, quali, ad esempio, quelle inerenti ai dispositivi medici, all’ambito dell’aviazione ovvero a quello dell’automotive).

Il nuovo regolamento sui macchinari: sicurezza informatica obbligatoria

Il terzo nuovo requisito di sicurezza tecnico giuridico è rappresentato dal regolamento UE sulle macchine. Si tratta del regolamento (UE) 2023/1230, che andrà a sostituire la vigente direttiva 2006/42/CE – cosiddetta “direttiva macchine”, e la sua pubblicazione è avvenuta il 29 giugno 2023.

Dal punto di vista pratico attuativo, la direttiva (atto legislativo dell’Unione Europea che prevede un recepimento da parte degli Stati membri) viene quindi trasformata in un regolamento (atto legislativo dell’Unione Europea direttamente applicabile in ciascuno degli Stati membri, senza la necessità di recepimento nazionale), con il vantaggio di ottenere un’attuazione uniforme e una riduzione delle differenze d’interpretazione tra gli Stati membri.

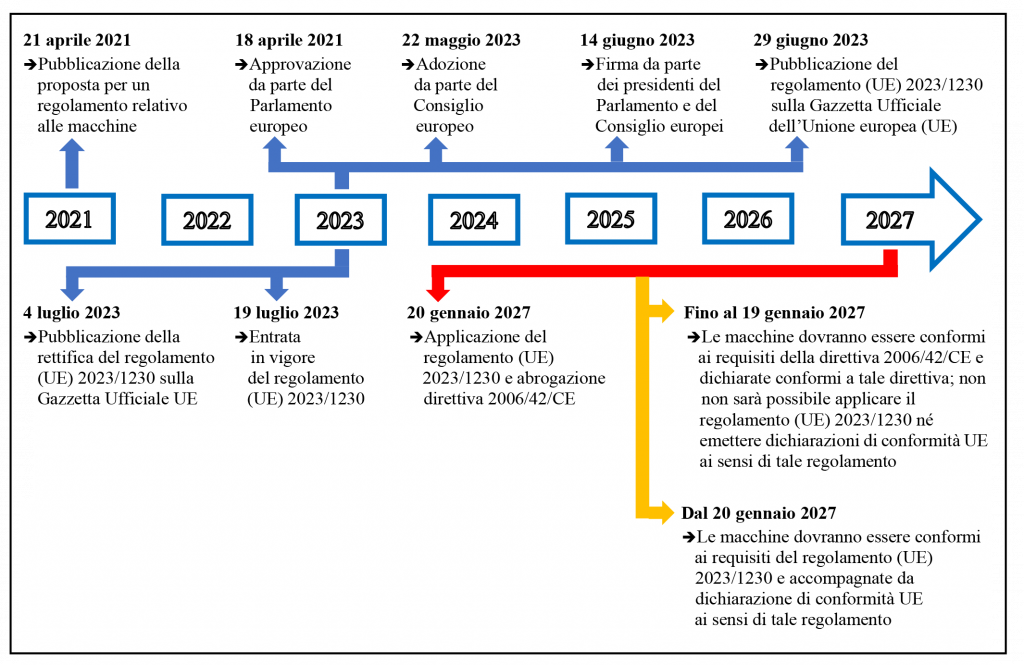

Conseguentemente alla pubblicazione della rettifica del regolamento avvenuta il 4 luglio 2023, il (nuovo) regolamento macchine verrà applicato a partire dal 20 gennaio 2027 (per praticità, di seguito è proposto uno schema riassuntivo delle tappe relative all’applicazione del regolamento).

I produttori di macchine hanno 42 mesi per soddisfare i nuovi requisiti.

Il regolamento sulle macchine, in sostituzione dell’attuale “direttiva macchine”, rende obbligatoria la sicurezza informatica. Nella definizione di “componente di sicurezza”, infatti, il regolamento introduce anche i componenti digitali, compreso il software; pertanto, per la prima volta, la regolamentazione sulle macchine trova applicazione anche nel caso di un prodotto immateriale: il software impiegato per svolgere funzioni di sicurezza che, immesso sul mercato separatamente, dovrà essere marcato CE ai sensi del regolamento (UE) 2023/1230, accompagnato dalla dichiarazione di conformità UE e munito di istruzioni per l’uso.

Parimenti, il regolamento macchine si applica ai sistemi che utilizzano tecnologie di intelligenza artificiale per gli aspetti inerenti alle possibili influenze sulla sicurezza delle macchine. In particolare, la valutazione dei rischi dovrà tenere conto dell’evoluzione del comportamento delle macchine progettate per funzionare con diversi livelli di autonomia e, a tale proposito, anche la fase di apprendimento deve essere considerata, limitando il comportamento della macchina, mediante adeguati circuiti di sicurezza, in modo da non oltrepassare i limiti considerati nella valutazione dei rischi.

La sicurezza informatica è un aspetto che non può più essere trascurato per le macchine, giacché allo stato attuale, praticamente, tutte le macchine sono connesse a reti dati che possono essere oggetto di attacchi da parte di malintenzionati. Poiché accadimenti di questo tipo, non soltanto sono noti perché già occorsi, ma sono destinati ad aumentare in futuro, il regolamento (UE) 2023/1230 chiede che i circuiti di comando che svolgono funzioni di sicurezza siano progettati in modo da evitare che attacchi malevoli possano causare comportamenti pericolosi delle macchine. A questo specifico fine, è stato introdotto un nuovo requisito essenziale di sicurezza e di tutela della salute espressamente dedicato alla protezione dei sistemi informatici contro la corruzione.

In definitiva, se la direttiva sui macchinari ha esaminato puramente la sicurezza, il regolamento include l’obiettivo di protezione della sicurezza nei “Requisiti essenziali di salute e sicurezza EHSR” in ordine alla “Protezione contro la corruzione”: le funzioni di sicurezza della macchina non devono essere compromesse dalla corruzione, intenzionale o non intenzionale. Finora è noto che il rispetto dei requisiti del Cyber Resilience Act porta alla presunzione di conformità per il regolamento sulle macchine.

Chi deve preoccuparsi di cosa?

Fino ad ora, solo i fornitori di energia erano interessati dalla direttiva NIS. Con NIS 2, anche i costruttori di macchine come i produttori di centrali elettriche (ad esempio, le turbine eoliche) devono soddisfare i requisiti in futuro. A loro volta, i produttori di turbine eoliche hanno bisogno di soluzioni di automazione, controllori o sensori, per esempio. Da una certa dimensione, anche i produttori di componenti elettrici rientrano nel NIS 2; e poiché NIS 2 stabilisce che anche i fornitori sono presi in considerazione, un’azienda deve anche preoccuparsi di catene di approvvigionamento sicure e fare richieste ai suoi fornitori. Quindi, NIS 2 copre l’intera catena di approvvigionamento.

Per importare macchinari in Europa, i costruttori di macchine hanno sempre dovuto sottoporsi alla procedura di valutazione della conformità, che termina con la marcatura CE. Ora, con il nuovo regolamento sui macchinari, i costruttori di macchine devono pure dimostrare che le loro macchine sono protette dalla manipolazione. E infine, i produttori di componenti elettrici sono soggetti ai futuri requisiti del previsto Cyber Resilience Act.

Per riassumere: non è più a discrezione dell’azienda se, e in che misura, desidera affrontare la sicurezza. Ora è un requisito legale. Le aziende farebbero bene a trattare con NIS 2 il prima possibile e ad effettuare una valutazione “onnicomprensiva” della sicurezza per l’azienda. Ad esempio, questo include lo sviluppo di un sistema di gestione della sicurezza delle informazioni (ISMS), con certificazione in conformità con lo standard di sicurezza delle informazioni ISO 27001.

La sicurezza sotto forma di sicurezza industriale non è solo un compito per l’IT (“Information Technology” – la tecnologia dei sistemi informativi; al proposito giova rammentare che l’OT si concentra sui dispositivi fisici che controllano le operazioni e i processi industriali, mentre l’IT si concentra sui dati), ma è parte integrante della progettazione e della costruzione. Implementare la sicurezza retrospettivamente è sempre complesso e di solito significa riduzioni della facilità d’uso, della funzionalità e della produttività. La valutazione del rischio ora include l’incolumità pubblica (“security”) come pure la sicurezza dei lavoratori (“safety”). Nessuna incolumità pubblica, nessuna marcatura CE!

E per i fabbricanti di prodotti con elementi digitali, la serie di standard IEC 62443 fornisce un buon orientamento. Lo standard subordinato IEC 62443-4-1, ad esempio, descrive i requisiti di un “processo di ciclo di vita dello sviluppo sicuro”.

L’Unione Europea è stata veloce con la legislazione sulla sicurezza; i requisiti più severi del mondo si applicheranno in Europa, ma accordi sono già in vigore con altri Paesi e tali leggi saranno introdotte anche lì. Ad esempio, l’Australia è attualmente in trattative con l’Unione Europea e presumibilmente seguirà gli standard di quest’ultima: c’è, quindi, da aspettarsi un’armonizzazione globale della sicurezza industriale.

Open Platform Communications (OPC) e OPC UA (Unified Architecture) sono standard che facilitano lo scambio di dati tra controllori logici programmabili (PLC), interfacce uomo-macchina (HMI), server, client e altri macchinari ai fini dell’interconnettività e della circolazione delle informazioni.

Tale genere di interconnettività e comunicazione è ovviamente essenziale in uno stabilimento di produzione, poiché esistono numerose tipologie di apparecchiature, dispositivi e macchinari che misurano i parametri di processo, producono ovvero registrano dati.

Allo stato attuale, l’attenzione si sta spostando sempre più sul potenziamento della connettività e della comunicazione nel settore industriale. I macchinari, i server, i client e i dispositivi non funzionano in isolamento. Di più, quando si possiedono dispositivi, software, PLC, HMI e macchine differenti, ci si trova nella condizione in cui fonti differenti producono dati nel proprio formato che necessariamente devono essere interpretati. È proprio a questo livello che entra in gioco lo standard OPC che, semplificando, è un traduttore in grado di comprendere i dati provenienti da diverse fonti e di trasmetterli in un senso e nell’altro nel formato riconosciuto e compreso da ciascuna fonte.

Storicamente, lo standard OPC Classic era costituito da protocolli adottati per esigenze di interconnettività. Tuttavia, lo standard OPC, nella propria versione “classica”, dipende dalla piattaforma e si affida a tecnologie su base Windows.

Lo standard OPC UA rappresenta il principale erede dello standard “classico” OPC. Uno dei principali vantaggi dello standard OPC UA risiede nell’indipendenza dalla piattaforma con conseguente semplicità di integrazione in Windows, Linux, Mac, Android e altri ambienti: un aspetto molto importante per il settore industriale in cui le macchine e i sistemi sovente funzionano su piattaforme differenti. Oltre al fatto che lo standard OPC UA combina tutti i distinti protocolli in un’unica specifica ai fini della semplificazione, tra gli altri inequivocabili vantaggi occorre citare quelli per cui tale standard può essere implementato con facilità con scambio di dati sicuro, è compatibile con i sistemi legacy e le infrastrutture esistenti, per la qual cosa è possibile soddisfare i requisiti degli stabilimenti e delle fabbriche che non necessariamente dispongono di un budget sufficiente per acquistare nuove apparecchiature e infrastrutture informatiche, e consente la scalabilità.

Pertanto, l’industria si è trovata d’accordo su OPC UA (Open Platform Communications Unified Architecture) per la sicurezza, per fare sistema sui cosiddetti cross-vendor negli impianti industriali. Questo protocollo di comunicazione fornisce un’interfaccia standardizzata (IEC 62541) per la comunicazione tra diverse fonti di dati nell’industria. La sicurezza su OPC UA sta progredendo bene con il lavoro su questioni di sicurezza funzionale, anche per quanto concerne i rapporti con le autorità ispettive sulle specifiche di prova e sui sistemi di prova, nonché sulla certificazione di grandi quantità di comunicazione.

Sicurezza IO-Link

In ogni macchinario o impianto oramai risulta installata una molteplicità di sensori sempre più intelligenti. L’utilizzo dei dati aggiuntivi da essi forniti consente, tra l’altro, di ottimizzare i vari processi.

IO-Link è un protocollo di comunicazione seriale basato su standard aperti che consente a sensori e dispositivi di scambiarsi dati in modo bidirezionale; per tale protocollo la norma di riferimento è la IEC 61131-9:2022, intitolata: “Programmable controllers – Part 9: Single-drop digital communication interface for small sensors and actuators (SDCI)”. Oltre a IO-Link, con IO-Link Safety è disponibile un concetto di comunicazione uniforme per il collegamento di sensori standard e funzionalmente sicuri al livello di controllo. La comunicazione point-to-point (il Protocollo Point-to-Point, comunemente indicato con l’acronimo “PPP”, è un protocollo di rete comunemente usato per stabilire connessioni dirette fra due nodi) offre molti vantaggi, come un’installazione più semplice (ad esempio, attraverso il cablaggio standardizzato e l’assenza di cablaggio parallelo), la parametrizzazione automatizzata e supportata da utensili e opzioni diagnostiche avanzate.

A partire dal suo ingresso sul mercato oltre dieci anni fa, la tecnologia punto-punto (alias “point-to-point”) IO-Link si è affermata nella costruzione di macchinari e impianti.

Per i numerosi utenti, la IO-Link Technology si sta rivelando una componente essenziale del concetto di macchinario e di impianto, poiché, in quanto fattore abilitante della digitalizzazione, garantisce un aumento significativo del contenuto informativo dei sensori e degli attuatori installati in macchinari e impianti di processo.

È convinzione comune che le future soluzioni di automazione si distingueranno ancora di più per le loro funzionalità: quanto sono buone le interfacce utente, quanto sono semplici da usare, quali vantaggi aggiuntivi offrono? C’è una grande forza innovativa dietro questo, con conseguente enorme potenziale per nuove applicazioni.

Il futuro della sicurezza è dinamico

Cosa significa un’ulteriore digitalizzazione per la protezione dell’uomo e della macchina? Quali tecnologie soddisfano i requisiti di sicurezza? Che ruolo giocano gli esseri umani? La buona notizia è che l’attenzione è sull’essere umano, il cui ruolo sarà persino rafforzato.

Ad esempio, allo stato attuale, è in corso un intenso lavoro per sviluppare e implementare un concetto di produzione ciber-fisico centrato sull’uomo, in particolare per la produzione automobilistica. L’idea alla base è quella di scomporre gli impianti di produzione in moduli cosiddetti location-flexible, in modo da formare e poi sciogliere unità dinamiche, interamente in base alle necessità. I moduli sono progettati con un focus centrale sul ruolo dell’uomo come modellatore attivo del proprio ambiente di produzione.

Per questi requisiti c’è un crescente desiderio di sicurezza dinamica, cioè la capacità di adattare le funzioni di sicurezza ai processi di produzione mutevoli, affinché i requisiti di protezione siano associati con maggiore flessibilità. Ad esempio, piuttosto che dover fermarsi immediatamente, consentono ai robot o alle piattaforme mobili di continuare a lavorare a una velocità ridotta (e quindi più sicura) quando una persona entra nello spazio di lavoro o, ancora meglio, di incorporare strategie di evasione sicure. I sensori e gli attuatori intelligenti nei sistemi distribuiti assumeranno sempre più funzioni dai controllori, portando a una migliore interazione tra i singoli moduli della macchina e tra uomo e macchina.

Per quanto riguarda la sicurezza, le situazioni dinamiche nei futuri ambienti di produzione devono essere controllate e abilitate in tempo reale, in modo che la protezione degli esseri umani e delle macchine sia garantita in ogni momento. La parola chiave qui è “sicurezza in tempo reale”. In futuro è concepibile che varie macchine, o risorse generali, condividano dispositivi di sicurezza. Quando la sicurezza è intesa in questo modo, la classica marcatura CE come risultato di una procedura di valutazione della conformità analogica è esclusa. Le informazioni su tutte le risorse coinvolte devono essere attualmente disponibili in fase di esecuzione; le parole chiave qui sono targa digitale e “administration shell”.

Argomenti oggetto di trattazione in un futuro ormai prossimo sono l’identificazione (e quindi la differenziazione) di esseri umani e oggetti. Questo si presta all’uso dell’intelligenza artificiale. I rischi possono quindi essere identificati e valutati da algoritmi di intelligenza artificiale adattiva: in questo caso il “marchio CE analogico” fornisce una protezione di base; ma possono essere introdotte ulteriori misure di riduzione del rischio, che rendono la sicurezza ancora più flessibile e contribuiscono a una maggiore produttività.

Conclusioni

In conclusione, dall’analisi svolta nel presente contributo risulta chiaro come l’aggiornato corpus normativo avente portata applicativa invero ampia abbia l’intento di migliorare le capacità di resistenza a sollecitazioni anche mutevoli e di risposta agli incidenti da parte dei soggetti pubblici e privati, cercando di risolvere le criticità di forte frammentazione che le precedenti normative avevano creato.

Occorre notare che nell’attesa che il legislatore europeo definisse i nuovi testi normativi, diversi Stati membri hanno “internamente” (cioè, a livello nazionale) provveduto a colmare l’allora sussistente lacuna normativa in tema di cibersicurezza; al proposito, ad esempio, il parlamento italiano è intervenuto istituendo il cosiddetto “Perimetro di Sicurezza Nazionale Cibernetica” (noto con l’acronimo “PSNC”).

Questa azione non coordinata, da un lato ha prodotto e alimenta un virtuoso meccanismo che innalza l’attenzione sui temi della sicurezza cibernetica, ma da un altro sovraccarica gli attori privati e pubblici di costosi adempimenti normativi. Infatti, fino a quando non sussisterà un chiaro allineamento tra le previsioni nazionali e le disposizioni di cui alla normativa di prossima attuazione, moltissimi attori industriali europei e nazionali dovranno affrontare ingenti costi di compliance, conseguendo, tuttavia, obiettivi nella pratica già raggiunti – nel caso italiano – grazie al PSNC.

Pertanto, il recepimento (negli ordinamenti nazionali) della direttiva UE NIS 2, l’adozione del Cyber Resilience Act e l’applicazione del regolamento (UE) 2023/1230 relativo alle macchine rappresentano un’opportunità per ricomporre in modo coerente il mosaico delle normative in materia di cibersicurezza, considerando che risulta fondamentale che questa opera di sistematizzazione avvenga di concerto con gli Stati membri dell’Unione Europea, affinché si eviti di lasciare margini di discrezionalità forieri di creare differenze normative e tecniche tali da ridurre o addirittura vanificare gli obiettivi fissati dalla normativa europea.

Bibliografia

- Commissione Europea, La guida blu all’attuazione della normativa UE sui prodotti 2022, Gazzetta Ufficiale dell’Unione europea, 29 Giugno 2022.

- Autori vari, Agenda di ricerca e innovazione per la cybersicurezza 2023-2026, Agenzia per la Cybersicurezza Nazionale – Ministero dell’Università e della Ricerca, Giugno 2023.

- Accademia della Crusca – Gruppo Incipit, La cibersicurezza è importante. L’italiano pure, Comunicato Stampa n. 16, 14 Giugno 2021.

- Andrea Razzini, Il nuovo Regolamento macchine: gli impatti cyber security nel settore OT, Tecnologia e Sicurezza, Maggio 2023.

- Bavetta, Direttiva NIS 2: verso un innalzamento dei livelli di cybersicurezza a livello europeo, Rivista “Medialaws – Rivista di Diritto dei Media” n. 1/2023.

- Certifico S.r.l., Regolamento Macchine – Obblighi operatori economici, Certifico S.r.l. IT Rev. 0.0 2023.

- David Greenfield, Can IO-Link and SPE Work Together?, Automation World, 17 Settembre 2020.

- Naresh Kumar Surepelly, IO-Link Technology for Industrial Applications, Arc Advisory Group -Arc Client Portal, 12 Maggio 2022.

- Eric Cosman, Cybersecurity Maturity Across the Automation System Lifecycle, Arc Advisory Group -Arc Client Portal, 21 Aprile 2022.

Archivio Numeri

Archivio Numeri